أجهزة التنصت في عصر القرصنة الرقمية: أرخص وأسهل

واشنطن - تعتبر الهجمات الإلكترونية وسيلة فعالة في حروب التجسّس والقرصنة، لكنها تبقى مجرد خيار واحد على قائمة أدوات التجسّس الأخرى، وهي ليست السلاح الأفضل في هذا السياق. فبعض المعلومات، مثل المحادثات الشخصية، لا يمكن الحصول عليها من خلال القرصنة ومن ثم فإنها تتطلب استخدام أدوات أخرى، مثل زرع الجواسيس لجمع المعلومات الاستخباراتية البشرية أو زرع أجهزة التنصّت للحصول على تسجيلات صوتية، ما يعني أن الأدوات التقليدية المستعملة في عمليات التجسس لم يتجاوزها زمن الثورة الرقمية بل مازالت تحافظ على مكانتها وتُواكب أحدث التطورات التكنولوجية وبدقة أعلى.

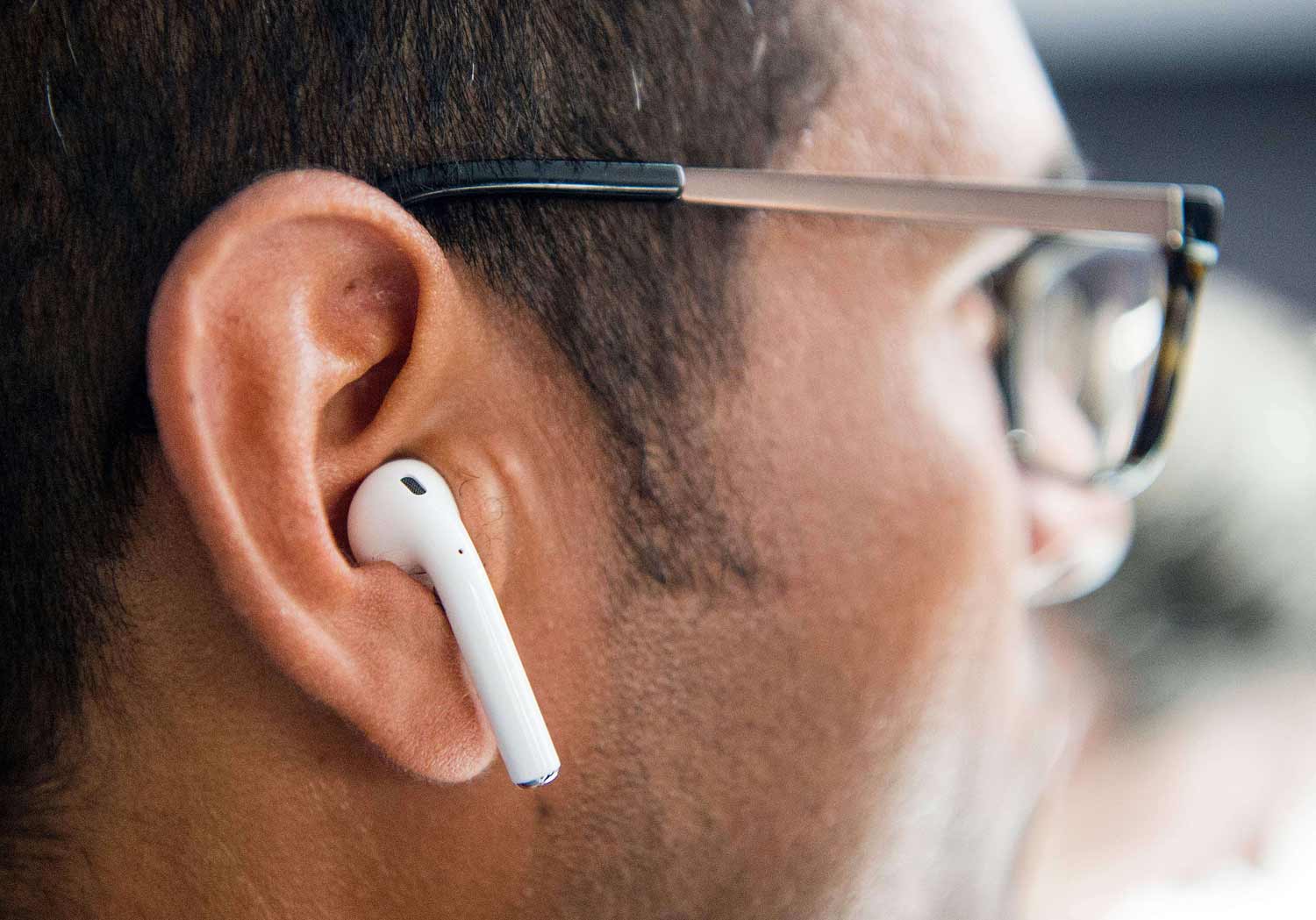

وأصبحت أجهزة التنصت اليوم أرخص، وأصغر من ذي قبل، كما أصبح الحصول عليها أسهل من أي وقت مضى، فمثلا من خلال هاتف أو سماعات يمكن التجسس على أدق التفاصيل والحصول على معلومات ذات أهمية كبرى. ومن ذلك السماعات اللاسلكية في هواتف آيفون التي لا تصلح للاستماع للمكالمات والموسيقى فقط، بل أيضا للتنصت على الناس، حيث يوفر نظام التشغيل في سماعات آيربود خاصية لتكبير الصوت والإنصات إلى الكلام الخافت حتى وإن جرى النطق به على بعد أمتار. وقد لا يهتم البعض بهذه الخاصية لكنّ آخرين قد يستغلونها في التنصت على الآخرين.

ويرصد سكوت ستيوارت، الباحث المتخصص في الجوسسة الإلكترونية في مركز ستراتفور للأبحاث، تطور أدوات التجسس مع تطور التكنولوجيا، ما يطرح تحديات أكبر أمام الشركات والجهات المعرّضة لخطر التجسس لمكافحته وإيجاد تنفيذ تدابير أمنية لحماية نفسها من التنصت.

واكتسب تهديد الهجمات الإلكترونية الكثير من الدعاية في السنوات الأخيرة، وهناك حق في ذلك، حيث أن مثل هجمات القرصنة هذه تمدّ الجهات الفاعلة العدائية بأداة تجسس ملائمة وقوية. ويمكن شن هجمات القرصنة من منصة خارجية ذات سلامة نسبية دون أن تضطر إلى تعريض أصول ذات قيمة إلى خطر الاكتشاف والاعتقال، وتقدم للجهات الفاعلة درجة ما من سياسة الإنكار أيضا.

وعلى الرغم من ذلك، فإذا ما كانت جهة فاعلة مؤهلة، مثل هيئة استخبارات، أو جماعة إجرامية متقدمة، أو عملية تنافسية لشركة ذات تمويل جيد، ترغب حقا في وضع يديها على معلومات محددة، فإن هناك مجموعة من أدوات التجسس الأخرى تحت تصرفها لكي تستطيع (ومازال الكثير منها يفعل ذلك) الانتشار بالإضافة إلى الهجمات الإلكترونية.

التهديدات التقنية بخلاف القرصنة

يؤكد سكوت ستيوارت على أنه من الضروري عدم تجاهل التهديد الذي تفرضه التهديدات التقنية بخلاف القرصنة، والتي يمكن أن تأتي من جهات فاعلة خارجية تعمل من خارج المنشأة المستهدفة. وكان هذا ما يفعله الضباط في إدارة الاستخبارات الرئيسة الروسية (جي.آر.يو) عندما حاولوا قرصنة شبكة البيانات اللاسلكية لمنظمة حظر الأسلحة الكيميائية (أو.بي.سي.دابليو) باستخدام أدوات قاموا بوضعها في سيارة متوقفة بالقرب من مقر المنظمة.

كما أشارت المعلومات التي تم الحصول عليها من جهاز الكمبيوتر المحمول الذي تمت استعادته من السيارة لاحقا، إلى أن إدارة الاستخبارات الرئيسية الروسية استخدمت نفس الأجهزة في هجوم مماثل على الوكالة العالمية لمكافحة المنشطات (دابليو.إيه.دي.إيه) ردا على فرض الوكالة حظرا على مشاركة الرياضيين الروس في دورة الألعاب الأولمبية ومنافسات دولية أخرى من بينها أولمبياد صيف عام 2016 والأولمبياد الشتوية في عام 2018.

ويمكن أن تشتمل أنواع التهديدات التقنية الخارجية الأخرى على أدوات، مثل ميكروفونات ذات القطع المكافئ، وأنظمة الاستماع باستخدام الليزر، بالإضافة إلى أجهزة التقاط الهوية الدولية لمشترك الهاتف المحمول (آي.إم.إس.آي-كاتشرز). ويمكن استخدام هذه الأجهزة لتعقّب الهواتف المحمولة وجمع معلومات عالمية عن هوية مشترك الهاتف المحمول عن جهاز في منطقة، وفي بعض الحالات، حتى اعتراض الاتصالات. والنوع الأكثر شهرة من أجهزة التقاط الهوية الدولية لمشترك الهاتف المحمول ربما يكون نظام “ستينغ راي”، والذي تستخدمه وكالات إنفاذ القانون على نطاق واسع.

تهديدات داخلية

ثمة أداة تجسس أخرى وهي جمع المعلومات الاستخباراتية عن طريق البشر، أو تجنيد مصدر داخل المؤسسة المستهدفة تكون لديه إمكانية الوصول إلى المعلومات المطلوبة. وحاليا، فإن كل شخص تقريبا يحمل أدوات تجسس محتملة متعددة. فيمكن إصابة الهواتف المحمولة، وأنظمة الحاسب الآلي والأجهزة اللوحية ببرمجيات خبيثة يمكنها السماح لأطراف معادية بالسيطرة على الميكروفونات والكاميرات عن بعد، وتحويلها إلى منصات جمع مقاطع صوتية ومقاطع مصورة سرّية. كما أن مكبرات الصوت الذكية والأدوات الأخرى التي تدعم الاتصال بالإنترنت معرّضة للقرصنة وأن يتم استخدامها كأدوات تجسّس.

ويذكر ستيوارت كمثال، القبض على مهندس يعمل في قسم المركبات الذاتية في شركة أبل بتهمة مشاركة معلومات حساسة تتعلق بالملكية مع منافسين صينيين للشركة في وقت سابق من العام الجاري. فقد استخدم هذا المهندس هاتفه الذكي في التقاط صور لمعلومات حساسة تتعلق بالملكية معروضة على شاشة حاسبه الآلي لا يمكن تحميلها أو نقلها خارج النظام بأي طريقة أخرى.

وفي حالات أخرى طُلب من وكلاء نقل مواد إلى داخل المنشأة المستهدفة. وفي عام 2017، قام جهاز الاستخبارات في الصين، وزارة أمن الدولة، بتجنيد موظف من شركة فضاء فرنسية كان يعمل في مكتب سوجو. وأعطت وزارة الأمن الداخلي الموظف ناقلا تسلسليا عاما (ذاكرة تخزين/يو.إس.بي) يحتوي على برنامج ساكولا الخبيث (وهو نفس الفيروس الذي استُخدم في شن هجمات على مكتب إدارة شؤون الموظفين في الولايات المتحدة الأميركية في عام 2015). وأصدرت له التعليمات بإدخال هذا الناقل إلى جهاز حاسب آلي محمول للشركة لتثبيت البرنامج الخبيث على شبكة الشركة. لكن وزارة أمن الدولة أعطت الموظف أيضا أنوعا من بعض مسجلات المقاطع الصوتية والمقاطع المصورة السرّية، أو أداة لنقل الصورة والصوت مباشرة.

وحاليا، ما زالت أجهزة التنصت تُستخدم كثيرا في حالات لا تستطيع فيها الجهة الفاعلة الحصول على ما تريده عن بعد أو عن طريق الهجمات الإلكترونية. فبعض أنواع المعلومات ذات القيمة غير متاحة بصيغة رقمية، وتحديدا، المحتوى اللفظي. فالذي يُقال في مناقشات اجتماع مجلس الإدارة، أو في المفاوضات التجارية يمكن أن يكون ذا فائدة ليس فقط للمنافسة والجهات الفاعلة الحكومية، لكنه أيضا يحمل فائدة للمجرمين. فالمنظمة الإجرامية التي تحصل على معلومات داخلية عن البيان القادم لأرباح الشركة أو اندماج مزمع يمكنها جني أموال طائلة في سوق الأسهم إما عن طريق الشراء وإما عن طريق البيع المكشوف.

ولهذا السبب، فإن الأماكن المخصصة للاجتماعات المهمة كثيرا ما يتم تثبيت أجهزة تنصّت فيها، ومن الأهمية بمكان إجراء عمليات تمشيط من خلال اتخاذ تدابير أمنية تقنية مضادة (تي.إس.سي.إم) قبيْل موعد الاجتماع. كما يُنصح وبشدة بإجراء عمليات مسح دورية لمكاتب ومنازل كبار المسؤولين التنفيذيين، بالإضافة إلى أي منشأة تابعة للشركة تُجرى فيها عمليات بحث وتطوير حساسة.

ويمكن شراء أجهزة التنصت وتركيبها في عدد من الأماكن العامة في المكتب بما في ذلك مقابس الكهرباء، ومشتركات الكهرباء والشواحن، بالإضافة إلى المصابيح، والساعات، وكاشفات الدخان. ومقابل تكلفة إضافية، يمكن لمتاجر التجسس وصانعي أدوات التنصت تصنيع أداة تسجيل صوتي ومرئي في هيئة شيء معتاد عليه، مثل قطعة فنية أو قطعة أثاث محددة. وبالإضافة إلى عمليات تمشيط من خلال اتخاذ تدابير أمنية تقنية مضادة لضمان عدم وجود أي أجهزة موضوعة، فمن المهم أيضا مراقبة أي شيء يتم إحضاره إلى الأماكن التي يتم فيها إجراء نقاشات حساسة، مثل الأثاث أو الزخرفة (الديكور). كما أنه من المهم الحد من عدد الأشخاص الذين يدخلون إلى مثل هذه الأماكن وإجراء تفتيش دقيق لأولئك الذين يتم منحهم إمكانية الدخول إلى هذه الأماكن، بمن في ذلك العاملين في أطقم الإنشاء أو التجديد أو النظافة.

الخطر المتنكر

أسفر التقدم الذي تم تحقيقه في مجال التكنولوجيا عن أجهزة تنصت صغيرة جدا وأجهزة تسجيل مخفية رخيصة ويسهل الحصول عليها بصورة استثنائية. والكثير من أجهزة التنصت المتاحة على الإنترنت أو في متاجر التجسس جيدة أو أفضل من تلك التي استخدمتها الحكومات في عملياتها الاستخباراتية منذ 20 عاما. ويعني إنتاج أجهزة التنصت هذه على نطاق واسع وطبيعة سهولة الوصول إليها أنها تُستخدم من قبل مجموعات واسعة ومتنوعة، مما يجعل من الصعب اقتفاء أثرها مرة أخرى وتحديد فاعل محدد لها عند اكتشافها.

وفي بعض الحالات، يتم تركيب أجهزة التنصت دون نية استعادتها على الإطلاق، مما يجعل منها تحديا أكبر لجمع دليل مهم لتوجيه اتهام إلى مشتبه به. وفي حالات أخرى، يمكن تورط حكومة دولة مضيفة، أو حكومة أجنبية أيضا، مما يعني أن الملاحقة القضائية غير مرجّحة على نحو كبير.

وبسبب هذه العوامل، فإن هناك الكثير جدا من أجهزة التنصت التي يمكن اكتشافها اليوم أكثر من الأشخاص الذين توجه إليهم التهم بتركيبها. وتميل الشركات إلى عدم الكشف عن مثل هذه الحالات حتى لو لم تكن هناك فرصة للإدانة، ويعمل مقدمو عمليات التمشيط من خلال اتخاذ تدابير أمنية تقنية مضادة وفقا لاتفاقيات سرية صارمة تمنعهم من مناقشة نتائجهم علانية.

ويغطي الافتقار لوجود دعاوى قضائية وتغطية إعلامية تتعلق بالتنصت على ضخامة المشكلة وخاصة عند مقارنتها بقضايا القرصنة البارزة. ونتيجة لذلك، يتم تخصيص موارد أكثر بكثير لمكافحة القرصنة من مكافحة التنصت. وهذا لا يعني أن يتم تجاهل برامج الحماية من الهجمات الإلكترونية. لذلك يوصي سكوت ستيوارت الشركات بأن يتم النظر إلى جهود عمليات التمشيط من خلال اتخاذ تدابير أمنية تقنية مضادة على أنها مكون مهمّ ضمن برنامج فعال لأمن المعلومات.